Вы работаете OSINT-специалистом в крупной финансовой компании. К вам на исследование поступил образ жесткого диска одного из сотрудников, который подозревается в мошенничестве и хищении денежных средств банка. Сотрудник уже неделю не появлялся на работе, его местонахождение неизвестно. В ходе исследования вы обнаружили переписку сотрудника с неизвестным лицом, где они обсуждают перевод денежных средств на счета подставной компании. Также есть обсуждение места и фотографии, куда они планировали направиться в ближайшее время. Вам необходимо изучить реквизиты подставной компании, а также установить по фото возможное местонахождение сотрудника.

Перед вами стоит задача проанализировать дамп оперативной памяти с помощью инструментов Redline и Volatility. Ваша цель — отследить действия злоумышленника на скомпрометированном компьютере и определить, как ему удалось обойти систему обнаружения сетевых вторжений. В ходе расследования необходимо установить конкретное семейство вредоносных программ, использованных в атаке, и его характеристики. Кроме того, ваша задача — выявить и устранить любые следы, оставленные злоумышленником.

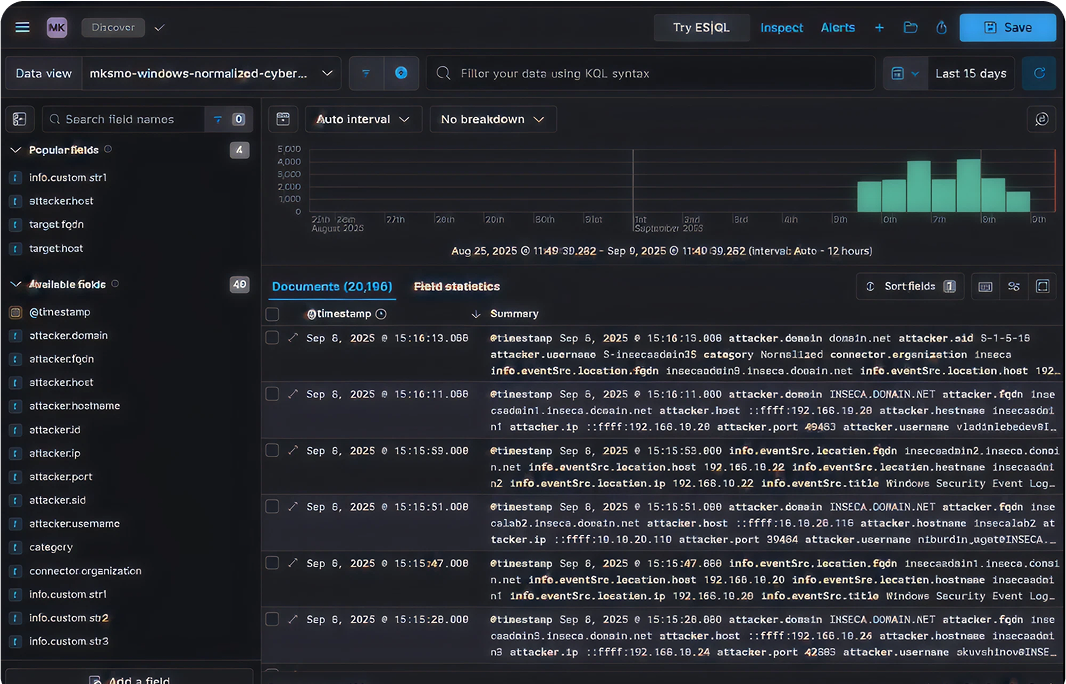

Крупная промышленная компания подверглась взлому. Первичный анализ показал, что было скомпрометировано сразу несколько систем. Кроме того, оповещения указывают на использование в сети известных вредоносных инструментов. Как сотрудник направления расследования на инциденты, вы должны расследовать инцидент с помощью SIEM и восстановить последовательность действий злоумышленников.

Команда SOC зафиксировала фишинговую атаку, в результате которой один из пользователей перешел по вредоносной ссылке, загрузил и запустил вредоносный файл. К вам на исследование поступил дамп сетевого трафика, в котором содержится загрузка исполняемого файла и зашифрованный протокол взаимодействия ВПО с командным сервером злоумышленников. В результате исследования вам необходимо указать, какой файл был похищен злоумышленниками.

Вы работаете в команде SOC аналитиком по исследованию киберугроз. На компьютере одного из сотрудников обнаружен исполняемый файл, предположительно связанный с командным сервером, что указывает на потенциальное заражение вредоносным ПО. Ваша задача — исследовать этот исполняемый файл, проанализировав его хэш. Цель — собрать и проанализировать данные, которые могут быть полезны другим членам SOC, включая группу реагирования на инциденты, для эффективного реагирования на это подозрительное поведение.

Вы работаете SOC-аналитиком в промышленной компании. Сразу несколько сотрудников вашей компании пожаловались на подозрительное электронное письмо, содержащее в качестве вложения архив с паролем. Ваша задача — проанализировать заголовки письма и выяснить, является оно легитимным или вредоносным и кто является реальным отправителем. Также необходимо изучить журнал событий в SIEM-системе и обнаружить возможный запуск содержимого архива.

Вы работаете OSINT-специалистом в крупной финансовой компании. К вам на исследование поступил образ жесткого диска одного из сотрудников, который подозревается в мошенничестве и хищении денежных средств банка. Сотрудник уже неделю не появлялся на работе, его местонахождение неизвестно. В ходе исследования вы обнаружили переписку сотрудника с неизвестным лицом, где они обсуждают перевод денежных средств на счета подставной компании. Также есть обсуждение места и фотографии, куда они планировали направиться в ближайшее время. Вам необходимо изучить реквизиты подставной компании, а также установить по фото возможное местонахождение сотрудника.

Перед вами стоит задача проанализировать дамп оперативной памяти с помощью инструментов Redline и Volatility. Ваша цель — отследить действия злоумышленника на скомпрометированном компьютере и определить, как ему удалось обойти систему обнаружения сетевых вторжений. В ходе расследования необходимо установить конкретное семейство вредоносных программ, использованных в атаке, и его характеристики. Кроме того, ваша задача — выявить и устранить любые следы, оставленные злоумышленником.

Крупная промышленная компания подверглась взлому. Первичный анализ показал, что было скомпрометировано сразу несколько систем. Кроме того, оповещения указывают на использование в сети известных вредоносных инструментов. Как сотрудник направления расследования на инциденты, вы должны расследовать инцидент с помощью SIEM и восстановить последовательность действий злоумышленников.

Команда SOC зафиксировала фишинговую атаку, в результате которой один из пользователей перешел по вредоносной ссылке, загрузил и запустил вредоносный файл. К вам на исследование поступил дамп сетевого трафика, в котором содержится загрузка исполняемого файла и зашифрованный протокол взаимодействия ВПО с командным сервером злоумышленников. В результате исследования вам необходимо указать, какой файл был похищен злоумышленниками.

Вы работаете в команде SOC аналитиком по исследованию киберугроз. На компьютере одного из сотрудников обнаружен исполняемый файл, предположительно связанный с командным сервером, что указывает на потенциальное заражение вредоносным ПО. Ваша задача — исследовать этот исполняемый файл, проанализировав его хэш. Цель — собрать и проанализировать данные, которые могут быть полезны другим членам SOC, включая группу реагирования на инциденты, для эффективного реагирования на это подозрительное поведение.

Вы работаете SOC-аналитиком в промышленной компании. Сразу несколько сотрудников вашей компании пожаловались на подозрительное электронное письмо, содержащее в качестве вложения архив с паролем. Ваша задача — проанализировать заголовки письма и выяснить, является оно легитимным или вредоносным и кто является реальным отправителем. Также необходимо изучить журнал событий в SIEM-системе и обнаружить возможный запуск содержимого архива.

Вы работаете OSINT-специалистом в крупной финансовой компании. К вам на исследование поступил образ жесткого диска одного из сотрудников, который подозревается в мошенничестве и хищении денежных средств банка. Сотрудник уже неделю не появлялся на работе, его местонахождение неизвестно. В ходе исследования вы обнаружили переписку сотрудника с неизвестным лицом, где они обсуждают перевод денежных средств на счета подставной компании. Также есть обсуждение места и фотографии, куда они планировали направиться в ближайшее время. Вам необходимо изучить реквизиты подставной компании, а также установить по фото возможное местонахождение сотрудника.

Перед вами стоит задача проанализировать дамп оперативной памяти с помощью инструментов Redline и Volatility. Ваша цель — отследить действия злоумышленника на скомпрометированном компьютере и определить, как ему удалось обойти систему обнаружения сетевых вторжений. В ходе расследования необходимо установить конкретное семейство вредоносных программ, использованных в атаке, и его характеристики. Кроме того, ваша задача — выявить и устранить любые следы, оставленные злоумышленником.

Крупная промышленная компания подверглась взлому. Первичный анализ показал, что было скомпрометировано сразу несколько систем. Кроме того, оповещения указывают на использование в сети известных вредоносных инструментов. Как сотрудник направления расследования на инциденты, вы должны расследовать инцидент с помощью SIEM и восстановить последовательность действий злоумышленников.

Команда SOC зафиксировала фишинговую атаку, в результате которой один из пользователей перешел по вредоносной ссылке, загрузил и запустил вредоносный файл. К вам на исследование поступил дамп сетевого трафика, в котором содержится загрузка исполняемого файла и зашифрованный протокол взаимодействия ВПО с командным сервером злоумышленников. В результате исследования вам необходимо указать, какой файл был похищен злоумышленниками.

Вы работаете в команде SOC аналитиком по исследованию киберугроз. На компьютере одного из сотрудников обнаружен исполняемый файл, предположительно связанный с командным сервером, что указывает на потенциальное заражение вредоносным ПО. Ваша задача — исследовать этот исполняемый файл, проанализировав его хэш. Цель — собрать и проанализировать данные, которые могут быть полезны другим членам SOC, включая группу реагирования на инциденты, для эффективного реагирования на это подозрительное поведение.

Вы работаете SOC-аналитиком в промышленной компании. Сразу несколько сотрудников вашей компании пожаловались на подозрительное электронное письмо, содержащее в качестве вложения архив с паролем. Ваша задача — проанализировать заголовки письма и выяснить, является оно легитимным или вредоносным и кто является реальным отправителем. Также необходимо изучить журнал событий в SIEM-системе и обнаружить возможный запуск содержимого архива.

полного доступа ко всем возможностям платформы

Позволяет достичь быстрого роста начинающим специалистам по информационной безопасности в условиях дефицита кадров в отрасли.

Дает возможность вузам, реализующим программы подготовки ИБ-специалистов, получить доступ к практике и лабораторным стендам.

инновационного центра «Сколково»

для ЭВМ, егистрационный № 2025663663

компании (МТК)